„Telefónica“ patiria išpirkos programinės įrangos ataką

Turinys:

Šiandien sužinojome apie gana didelę „Telefónica“ tinklo ataką, kurią mums patvirtina vidiniai įmonės šaltiniai. Ši ataka taip pat gali paveikti „Vodafone“, Santanderį ir Capgemini. „Telefonica“ liepė savo darbuotojams per viešojo informavimo sistemą išjungti kompiuterius, kad „ Ransomware“ neplistų visame jų tinkle.

„Telefónica“ patiria „Ransomware“ ataką

Tiksliai nežinoma, kas vyksta, tačiau „ Telefónica“ sukėlė aliarmą savo darbuotojams, o kai kurie darbuotojai ar darbuotojai socialiniuose tinkluose skleidžia informaciją apie tai, kas įvyko. Mes žinome, kad tai gana rimtas operatoriaus vidinio tinklo puolimas, nes jie atjungė įrangą nuo tinklo ir ją išjungė. Be to, jie davė įspėjamąjį balsą duomenų centrams, kurie naudojasi jų tinklu, kad jie būtų informuoti.

Iš pradžių ši problema paveikė tik Ispanijos „Telefónica“ ir ne tik būstinę, bet ir dukterines įmones.

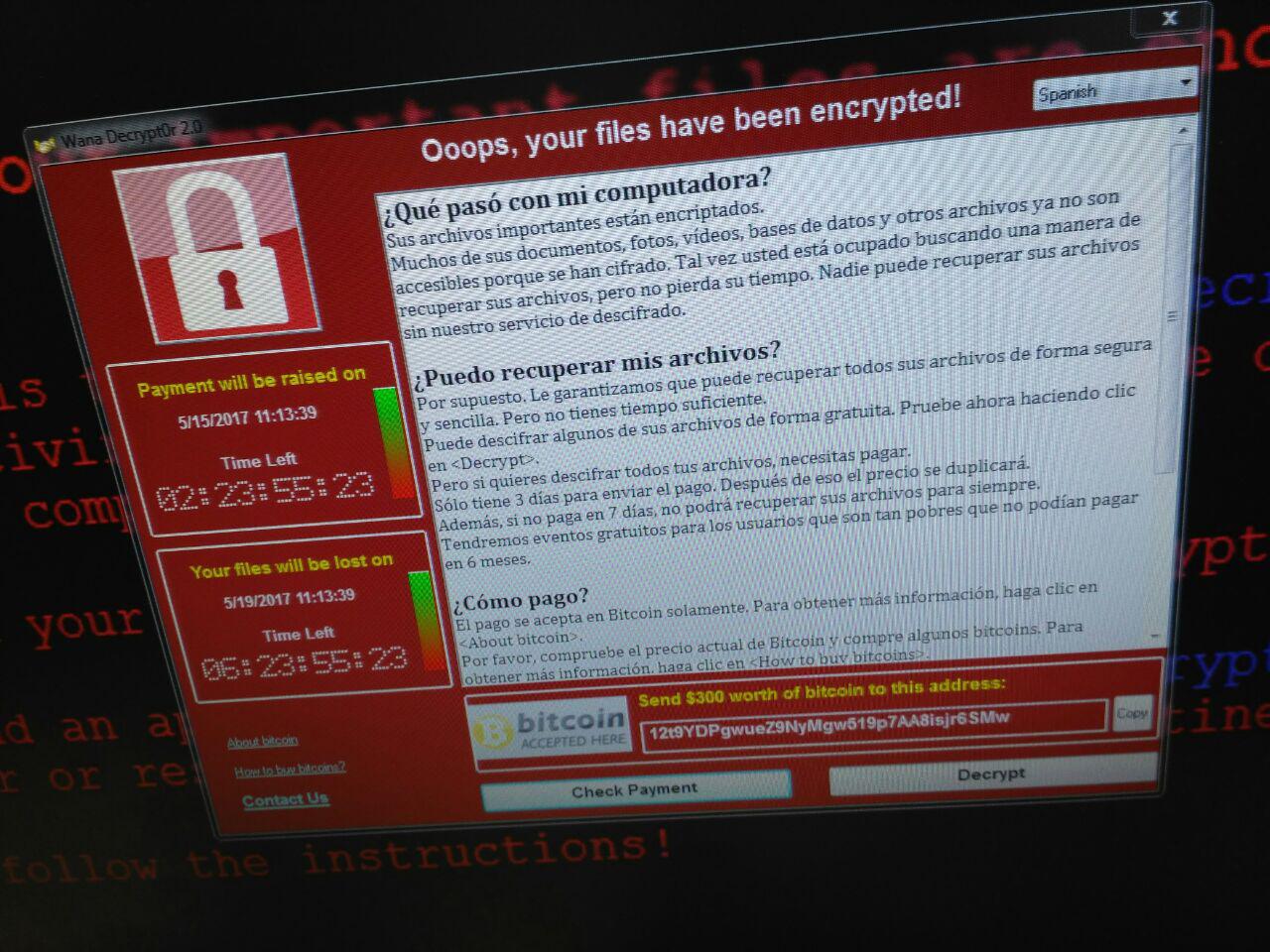

„WanaDecryptor V2“ yra išpirkos programos, veikiančios „Telefónica“ ir kitas įmones, pavadinimas. „WanaDecrypor“ naudoja nuotolinį komandų vykdymą pasinaudodama SMB protokolo pažeidžiamumu, dėl kurio kenkėjiška programinė įranga gali būti paskirstyta kitoms „Windows“ mašinoms tame tinkle.

Paveiktos sistemos yra „Windows“ skirtingose versijose, tokiose kaip „Windows Server 2008/2012/2016“, „Windows 7“, „Windows 8“, „Windows 8.1“, „Windows 10“, „Windows Vista SP2“. Remiantis ta ataskaita, kibernetinėje atakoje panaudotas pažeidžiamumas buvo įtrauktas į „Microsoft“ saugos biuletenį kovo 14 d., O čia yra palaikymo dokumentas problemai išspręsti, kurią galite pamatyti čia.

Tai, ką matote šioje nuotraukoje, yra pareiškimas, kurį aš išleidau telefonu savo darbuotojams, kad išvengčiau išpirkos programos plitimo toliau. Mes radome keletą šios kenkėjiškos programos analizių, naudodami hibridinę analizę ir bendrą virusą.

Kur įdiegta „WanaDecryptor V2“?

Pradėkite modifikuodami šių kelių failus:

C: \ WINDOWS \ system32 \ msctfime.ime

C: \ WINDOWS \ win.ini

C: \ DOCUME ~ 1 \ User \ LOCALS ~ 1 \ Temp \ c.wnry

C: \

C: \ DOKUMENTAS ~ 1 \ Vartotojo \ LOKALAI ~ 1 \ Laikina \ msg \ m_Anglų.wnry

Pakeiskite arba pridėkite šiuos raktus prie įrašų:

HKEY_LOCAL_MACHINE \ Programinė įranga \ Microsoft \ Windows NT \ CurrentVersion \ IMM

HKEY_USERS \ S-1-5-21-1547161642-507921405-839522115-1004 \ programinė įranga \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Sluoksniai

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF

„HKEY_LOCAL_MACHINE“ \ Software \ Microsoft \ CTF \ „SystemShared“

„HKEY_USERS“ \ S-1-5-21-1547161642-507921405-839522115-1004

HKEY_LOCAL_MACHINE \ Programinė įranga \ WanaCrypt0r

HKEY_CURRENT_USER \ Programinė įranga \ WanaCrypt0r

HKEY_LOCAL_MACHINE \ Programinė įranga \ Microsoft \ Windows NT \ CurrentVersion \ ProfileList \ S-1-5-21-1547161642-507921405-839522115-1004

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Session Manager

HKEY_LOCAL_MACHINE \ Programinė įranga \ Microsoft \ Windows NT \ currentVersion \ Laiko juostos \ W. Europos standartinis laikas

HKEY_LOCAL_MACHINE \ Programinė įranga \ Microsoft \ Windows NT \ CurrentVersion \ Laiko juostos \ W. Europos standartinis laikas \ dinaminis DST

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

Daugiau informacijos apie Malwr

Kaip apsisaugoti nuo išpirkos programinės įrangos?

Naudodami „Anti Ransom V3“ galite pamiršti apie infekcijas arba laiku sustabdyti išpirkos programų išpuolius, kad išsaugotumėte visus savo duomenis

„Microsoft“ rekomenduoja nemokėti išpirkos programinės įrangos atveju

„Microsoft“ rekomenduoja nemokėti už išpirkos programinę įrangą. Sužinokite daugiau apie bendrovės pateiktus patarimus.

Aptikite išpirkos programinę įrangą perspektyvoje naudodami išpirkos programą

Aptikite išpirkos programinę įrangą „Outlook“ naudodami „RansomSaver“. Sužinokite daugiau apie šį priedą, kuris apsaugo mus nuo „Outlook“ ransomware.